Web/Tech

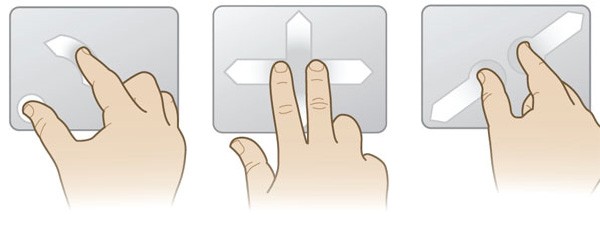

Le guide complet pour télécharger les vidéos d’Arte+7 en replay

Avez-vous déjà été captivé par une émission sur Arte+7, mais contrarié de ne pas pouvoir la télécharger pour la regarder …

Lire Le guide complet pour télécharger les vidéos d’Arte+7 en replay