WordPress

Gravity Forms : activer l’anti-spam honeypot sur tous les formulaires

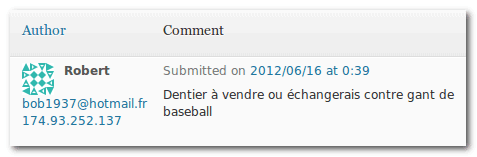

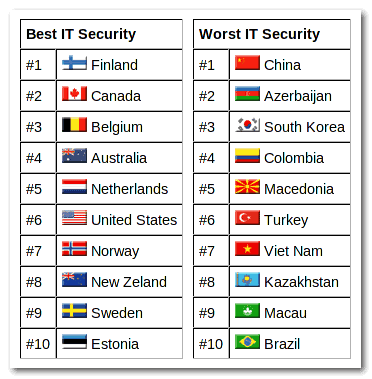

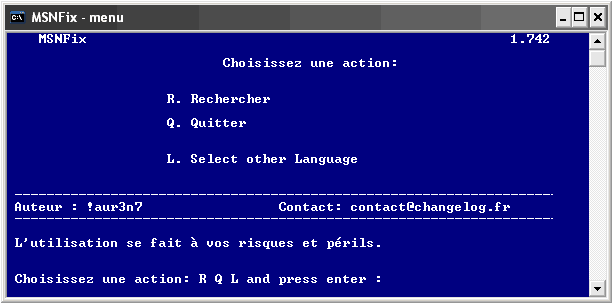

Gravity Forms permet de créer rapidement des formulaires avec des logiques conditionnelles sous WordPress. Dans les options de Gravity Forms, …

Lire Gravity Forms : activer l’anti-spam honeypot sur tous les formulaires