Web/Tech, WordPress

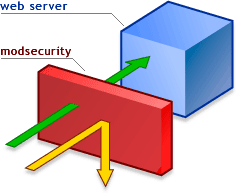

Serveur dédié : afficher la véritable IP derrière un reverse-proxy comme Varnish

Quelques jours après avoir installé et joué avec Varnish, je me suis aperçu que tous les commentaires du site étaient …

Lire Serveur dédié : afficher la véritable IP derrière un reverse-proxy comme Varnish