Sur mon serveur, j’ai fait le choix de ne pas installer de serveur FTP.

Pourquoi ? Et bien tout simplement parce que le protocole FTP n’est pas du tout sécurisé : les mots de passe sont envoyés en clair sur le réseau, il n’y a aucun chiffrement appliqué sur la connexion et il existe 1001 manières d’en forcer l’accès.

Du coup, je me dis que l’on peut très bien s’en passer. Comme il faut bien que je mette des fichiers sur le serveur ou mettre à jour le site, nous allons utiliser SSH qui est un protocole sécurisé.

Le hic, c’est que WordPress ne propose que deux choix par défaut pour se mettre à jour : FTP et SFTP.

Voici comment y ajouter l’option SSH. Cela ne prend que quelques minutes à configurer sur le serveur.

Etape 1 : installation de libssh

Tout d’abord, logguez-vous sur le serveur comme administrateur. Nous avons besoin d’installer la librairie SSH :

apt-get install libssh2-1-dev libssh2-1 libssh2-phpCode language: JavaScript (javascript)Tout est compilé lors de l’installation donc cela prend un certain temps.

Ensuite nous installons l’extension SSH2 pour Apache/PHP :

pecl install -f ssh2Nous chargeons l’extension avec PHP :

echo 'extension=ssh2.so' > /etc/php5/conf.d/ssh2.iniCode language: JavaScript (javascript)et nous redémarrons Apache pour prendre en compte les modifications :

/etc/init.d/apache2 restartEtape 2 : génération des clés SSH (privée et publique)

Pour se connecter au serveur SSH – même si la connexion s’établit du serveur lui-même – il nous faut générer les clés SSH, privée et publique.

cd .ssh

ssh-keygenCode language: CSS (css)Voici le résultat de la commande :

Generating public/private rsa key pair.

Enter file in which to save the key (/home/user/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/user/.ssh/id_rsa.

Your public key has been saved in /home/user/.ssh/id_rsa.pub.

The key fingerprint is:

vb:3b:5g:94:f3:1e:d3:9f:78:45:73:ab:8d:9f:v2:dd user@serverCode language: PHP (php)La clé privée est utilisée pour décrypter les données alors que la clé publique est utilisée par le serveur distant pour chiffrer les données.

Nous avons besoin de créer un fichier authorized_keys pour que le serveur sache que notre clé est de confiance. Cela nous permet également de nous identifier sans mot de passe.

cp id_rsa.pub authorized_keysCode language: CSS (css)Etape 3 : droits des fichiers clés

Dernier probème à régler : l’utilisateur Apache a besoin d’être capable de lire la clé publique ET la clé privée. Or normalement ces clés ne sont lisibles que par l’utilisateur, dans son répertoire .ssh/ sécurisé.

Nous allons donc copier les clés dans le répertoire /etc/wordpress/ et les rendre lisible au groupe www-data, c’est-à-dire le groupe d’Apache :

cd /etc

mkdir wordpress

cp /home/user/.ssh/id_rsa* wordpress/

chgrp www-data wordpress/*et nous appliquons juste les droits nécessaires :

chmod 640 wordpress/*Etape 4 : configurer WordPress pour utiliser les clés SSH automatiquement

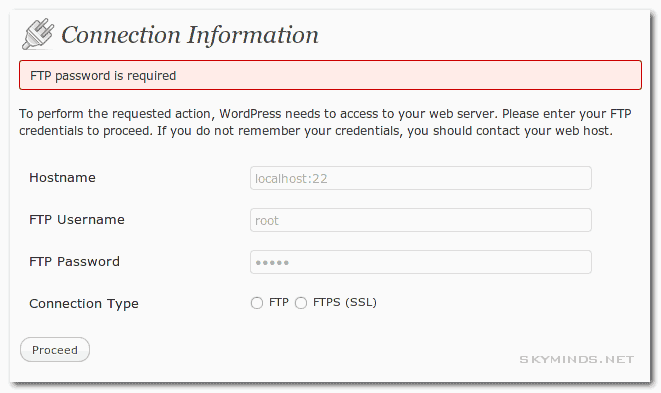

A ce stade, l’option SSH apparaît dans WordPress mais il faut retaper les informations de connexion (mot de passe, adresse du serveur) à chaque fois que l’on veut mettre quelque chose à jour.

Nous pouvons rendre ce processus totalement transparent en éditant le fichier wp-config.php de WordPress. Ajoutez-y ces lignes :

define('FTP_PUBKEY','/etc/wordpress/id_rsa.pub');

define('FTP_PRIKEY','/etc/wordpress/id_rsa');

define('FTP_USER','user');

define('FTP_PASS','');

define('FTP_HOST','localhost:22');Code language: JavaScript (javascript)Et voilà ! Vous pouvez désormais mettre à jour WordPress directement via SSH :)

Besoin d’un partenaire fiable pour votre projet WordPress/WooCommerce ? Je mets mon expertise à votre service pour des résultats concrets.

Synopsis » Monter un serveur dédié de A à Z

- Serveur dédié : installation d’Apache, PHP, MySQL et Webmin

- Serveur dédié : créer la base de données MySQL et importer WordPress

- Serveur dédié : créer et activer un Virtual Host sous Apache

- Serveur dédié : changer les DNS du nom de domaine et le faire pointer vers le serveur

- Serveur dédié : sécurisation des services avec iptables et fail2ban

- Serveur dédié : sécurisation de la couche TCP/IP

- Serveur dédié : création d’un serveur mail Postfix (sécurisé avec Saslauthd et certificat SSL) et Courier (accès POP et IMAP) utilisant une base MySQL d’utilisateurs/domaines virtuels

- Serveur dédié : sécuriser Apache 2 avec ModSecurity

- Serveur dédié : CHMOD récursif sur des fichiers ou répertoires en ligne de commande

- Serveur dédié : installer APC comme système de cache et configurer Varnish comme reverse-proxy pour Apache pour améliorer les performances

- Serveur dédié : afficher la véritable IP derrière un reverse-proxy comme Varnish

- Serveur dédié : intégrer SSH à WordPress pour mettre à jour le core, les plugins et les thèmes

- Serveur dédié : installer la dernière version d’APC par SVN

- Serveur dédié : analyse des performances du serveur

- Serveur dédié : mettre à jour le noyau Debian de la Kimsufi

- Serveur dédié : sauvegarde automatique des fichiers avec Backup Manager sur le serveur de sauvegarde OVH

- Serveur dédié : configurer la limite mémoire pour PHP et Suhosin

- Bash : supprimer tous les fichiers et sous-répertoires d’un répertoire

- Serveur dédié : impossible de se connecter à un port distant

- Rsync: rapatrier les fichiers du serveur à la maison

- Bash : réparer les tables MySQL en cas de crash

- Serveur dédié : création d’une seedbox avec Transmission

- Serveur dédié : des paquets LAMP à jour sous Debian

- Serveur dédié : mise à jour vers Debian 7 Wheezy

- Serveur dédié : activer X11 forwarding pour SSH

- Serveur dédié : optimiser toutes les images JPG et PNG avec OptiPNG et JpegOptim

- Postfix : résoudre l’erreur “fatal: www-data(33): message file too big”

- Serveur dédié : mise en place de l’IPv6

- WordPress : accorder les bonnes permissions aux fichiers et dossiers avec chown et chmod

- WordPress : héberger les images sur un sous-domaine

- Serveur dédié : ajouter l’authentification SPF, Sender-ID et DKIM à Postfix et Bind9 avec opendkim

- Apache : lorsque le domaine seul (sans WWW) renvoie une erreur 403

- Serveur dédié : sécuriser Apache avec HTTPS (HTTP avec la couche TLS/SSL) en Perfect Forward Secrecy

- Serveur dédié : passer WordPress en HTTPS (TLS/SSL)

- Serveur dédié : configurer Webmin en TLS avec un certificat SSL

- Serveur dédié : configurer Transmission pour accéder au WebUI via TLS-SSL

- Serveur dédié : installer et configurer Varnish 4

- Serveur dédié : passage au mod FastCGI et PHP-FPM avec Apache MPM Worker

- Récupérer un serveur Kimsufi après un plantage de kernel avec le mode rescue OVH

- Serveur dédié : configurer Postfix et Courier pour utiliser TLS-SSL en Perfect Forward Secrecy

- Serveur dédié : retirer Varnish, devenu inutile avec HTTPS

- Serveur dédié : installer la dernière version d’OpenSSL sous Debian

- Serveur dédié : activer l’IP canonique du serveur sous Apache

- Serveur dédié : mise à jour vers PHP 5.6

- MySQL : convertir les tables MyISAM au format InnoDB

- Serveur dédié : optimiser toutes les images GIF avec GIFsicle

- Serveur dédié : migration de MySQL vers MariaDB

- BASH : lister, bloquer et débloquer des adresses IP avec iptables

- Serveur dédié : produire une meilleure réserve d’entropie avec haveged

- Serveur dédié : mettre en place DNSSEC pour sécuriser les DNS du domaine

- Serveur dédié : mise en place du protocole DANE

- 8 règles d’or pour bien déployer DNSSEC et DANE

- Serveur dédié : installer PHP7 FPM avec FastCGI sous Debian

- Serveur dédié : optimiser la couche TCP

- Fail2Ban: protéger Postfix contre les attaques DoS de types AUTH, UNKNOWN et EHLO

- Serveur dédié : mettre à jour Apache pour HTTP/2

- Serveur dédié : ajouter le domaine à la liste HSTS preload

- Serveur dédié : ajouter l’authentification DMARC à Postfix et BIND

- Serveur dédié : à la recherche de l’inode perdue ou comment résoudre le problème “no space left on device”

- Serveur dédié : installer NginX avec support HTTP2 et certificat SSL, PHP, MariaDB sous Debian

Bonjour,

Juste une petite remarque concernant le problème des mises à jour sur WordPress. J’ai moi aussi remarqué qu’on ne pouvait pas mettre à jour son WordPress automatiquement, que se soit avec la méthode traditionnelle ou par ftp. J’ai constaté que le problème vient du fait qu’apache n’a pas les droits pour exécuter le code de WordPress (les droits d’écriture sûrement). Dans ma configuration, chaque site internet = un utilisateur système.

Si vous êtes dans le même cas que moi, il est intéressant d’installation suEXEC avec suPHP qui permet de lancer des scripts non pas en tant qu’apache (www-data) mais en tant qu’utilisateur. (Exemple : si j’ai un utilisateur site1 qui héberge le site1, tout son code sera exécuté sur la machine en tant que site1 et non www-data).

Ça règle le problème de WordPress qui du coup a le droit d’écrire dans son dossier, et ça ajoute de la sécurité puisque les scripts sont exécuté par des utilisateurs simples avec peu de droit sur le système.

Voilà, c’était ma petite contribution, j’espère que ça vous aide. Je vous remercie au passage pour la série d’article sur les serveurs dédiés, je suis en train de réaliser des tutoriels vidéos et j’ai beaucoup appris via votre blog (notamment avec les DNS). Bien évidemment vous serez cité :)

Bonne journée.

Bonjour Alexis,

Ah oui, c’est une bonne solution lorsque l’on héberge plusieurs sites avec plusieurs utilisateurs sur le serveur. J’en prends bonne note, merci !